Windows 용 traceroute TCP와 동등한 기능

답변:

옵션 nmap 5.0과 함께 사용할 수 있습니다 --traceroute. 당신은 또한 무료로 포트 캔을 얻을 것입니다 :).

특정 포트를 테스트하려면 -p port옵션 을 사용할 수 있습니다 . (nmap이 먼저 일반 ICMP 프로브를 시도하지 않도록 -Pn 옵션을 사용해야합니다). 이것은 예입니다 :

$ sudo nmap -Pn --traceroute -p 8000 destination.com

PORT STATE SERVICE

8000/tcp open http-alt

TRACEROUTE (using port 443/tcp)

HOP RTT ADDRESS

1 0.30 origin.com (192.168.100.1)

2 0.26 10.3.0.4

3 0.42 10.1.1.253

4 1.00 gateway1.com (33.33.33.33)

5 2.18 gateway2.com (66.66.66.66)

6 ...

7 1.96 gateway3.com (99.99.99.99)

8 ...

9 8.28 destination.com (111.111.111.111)

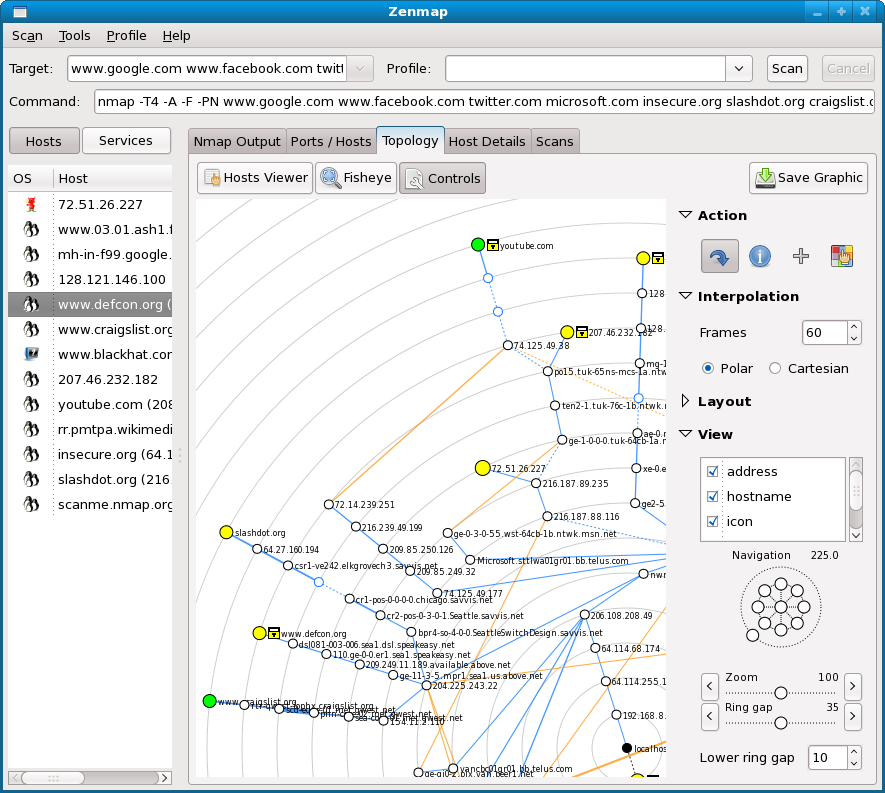

그래픽 도구에 관심이있는 경우 zenmap 을 사용하면 추적 경로 출력을 기반으로하는 토폴로지 맵도 표시 할 수 있습니다 .

Scapy 에는이 Scapy 튜토리얼에 설명 된 tcp 추적 경로 기능이 있습니다 . Scapy는 Windows에 설치할 수 있습니다 . 지침은 다음 과 같습니다 . 그의 기능을 Windows 버전에서 사용할 수 있다고 생각하지는 않지만 가능할 수도 있습니다.

파이썬이나 최소한 OO (Object Oriented) 프로그래밍에 대한 지식을 얻는 데 도움이되지만 링크 된 자습서를 따르기 위해 필요하지 않을 수도 있습니다. Scapy는 또한 내가 생각하는 OSI 모델에 대한 기본적인 이해가 있다고 가정합니다.

Windows가 비표준 TTL에 대한 요청을 무시하여 Windows에서 nmap --traceroute가 제대로 작동하는지 확실하지 않습니다. 나는 약 10-20 홉 거리에있는 이상한 모양의 2 홉 경로를 얻습니다.

c:\Program Files (x86)\Nmap>nmap -Pn --traceroute -p 443 66.98.200.8

Starting Nmap 6.01 ( http://nmap.org ) at 2012-08-27 18:52 GMT Daylight Time

Nmap scan report for live.sagepay.com (195.170.169.9)

Host is up (0.21s latency).

PORT STATE SERVICE

443/tcp open https

TRACEROUTE (using port 443/tcp)

HOP RTT ADDRESS

1 31.00 ms 192.168.192.2

2 62.00 ms 66.98.200.8

아직 언급되지 않은 목적에 맞는 것을 찾으면 다시 게시하겠습니다.

당신은 구글 링크를 찾을 수 있습니다.

traceroute 의 Linux 구현은 TCP 프로토콜을 사용할 수 있고 많은 배포판에서 이전 구현을 대체했습니다. -T해당 시스템 에서 플래그를 간단하게 사용하십시오 .

Mac -P TCP에서는 작업을 수행합니다.

역사적으로 여러 가지 임시 도구가 개발되었습니다. : 다른 참조 사이의 포트를 검사 한 요구 사항도 명시도 사용할 수있는 간단한 파이썬 스크립트가 tcptraceroute.py 가장 인기있는 중 하나가 동안 tcptraceroute 마이클 토렌으로합니다.

포트를 정의 할 수있는 Windows 용 traceroute 도구를 알지 못합니다. ICMP 프로토콜은 이러한 종류의 경로 진단을 위해 설계되었습니다. 다른 프로토콜은 그렇지 않습니다. 호스트 자체가 연결을 거부하지 않으면 경로를 따라 어딘가에 다른 정보를 소스로 반환하지 않고 단순히 패킷을 삭제하는 방화벽이있을 수 있습니다.이 경우 어떤 상황에서도 유틸리티가 작동하지 않습니다.

Wireshark 를 실행 한 다음 원하는 포트에서 대상 시스템으로 텔넷 연결을 시도 할 수 있습니다. 당신은 수있다 (그러나 아마되지 않습니다)를 얻을 TCP_RESET또는 DEST_UNREACH어떤 방화벽 차단 통신이나 뭔가 다시, 그러나 이것은 않을 수 있습니다. 궁극적으로 경로를 추적하고 그 과정에서 방화벽의 규칙 집합을 볼 수있는 네트워크 사람들과 대화해야합니다.

행운을 빕니다.

NETSCAN을 사용해보십시오 http://www.softperfect.com/products/networkscanner 하나의 장치 만 검색하면 더 많은 IP 주소와 포트를 확인할 수 있으며 무료입니다.

nmap실제로 ICMP 추적 경로를 수행합니다. 또한 이상하게도 포트 8000을 지정하지만nmap실제 추적 경로에 포트 443을 사용하고 있습니다. 왜?